Technologie informacyjne i komunikacyjne (1F11): Różnice pomiędzy wersjami

| (Nie pokazano 22 wersji utworzonych przez 2 użytkowników) | |||

| Linia 1: | Linia 1: | ||

[[Category:Informatyka]] | [[Category:Informatyka]] | ||

| + | =[[TI/ćwiczenia_1F11|Ćwiczenia: GNU/Linux, LaTeX, Python i Mathematica]]= | ||

| + | |||

| + | |||

| + | |||

| + | |||

| + | |||

| + | =Wykład= | ||

<!--[[Plik:Igla.png|80px|right|link=TI/Cyfrowy_świat]] --> | <!--[[Plik:Igla.png|80px|right|link=TI/Cyfrowy_świat]] --> | ||

[[Plik:CD_digital.png|200px|right|link=TI/Cyfrowy_świat]] | [[Plik:CD_digital.png|200px|right|link=TI/Cyfrowy_świat]] | ||

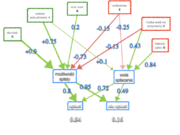

[[Plik:LDA bank2 ANN.png|180px|right|link=TI/Uczenie_maszynowe]] | [[Plik:LDA bank2 ANN.png|180px|right|link=TI/Uczenie_maszynowe]] | ||

| − | |||

| − | |||

| − | + | ''Wersja na 15 godzin wykładu, do przedmiotu [https://usosweb.fuw.edu.pl/kontroler.php?_action=katalog2/przedmioty/pokazPrzedmiot&prz_kod=1100-1F11 1100-1F11]. Wybrane z [https://brain.fuw.edu.pl/edu/index.php/Technologie_informacyjne_i_komunikacyjne wersji na 30 godzin].'' | |

| − | |||

| − | |||

#[[TI/TIiK: Informacje wstępne|Informację wstępne: narzędzia, system operacyjny, terminal]]. | #[[TI/TIiK: Informacje wstępne|Informację wstępne: narzędzia, system operacyjny, terminal]]. | ||

#[[TI/Cyfrowy świat|Analogowy a cyfrowy: korekcja błędów]]. [[TI/Wszystko jest plikiem|Binarne reprezentacje liczb, ASCII i UNICODE]]. | #[[TI/Cyfrowy świat|Analogowy a cyfrowy: korekcja błędów]]. [[TI/Wszystko jest plikiem|Binarne reprezentacje liczb, ASCII i UNICODE]]. | ||

| − | #[[TI/Algorytm|Algorytm → kod źródłowy → program wykonywalny]]. [[TI/Od operatora do systemu operacyjnego|System operacyjny]]. | + | #[[TI/Formaty danych: obraz, dźwięk, wideo|Formaty danych: obraz, dźwięk, wideo. Kompresja bezstratna i stratna]]. [[TI/Edycja|Edycja tekstów, LaTeX]]. |

| + | #[[TI/Algorytm|Algorytm → kod źródłowy → program wykonywalny]]. [[TI/Od operatora do systemu operacyjnego|System operacyjny: ścieżka, systemy plików]]. | ||

#[[TI/Uczenie maszynowe|Uczenie maszynowe]]. [[TI/Sztuczne sieci neuronowe|Sztuczne sieci neuronowe]]. | #[[TI/Uczenie maszynowe|Uczenie maszynowe]]. [[TI/Sztuczne sieci neuronowe|Sztuczne sieci neuronowe]]. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

#[[TI/Internet od środka|Jak działa Internet]]. [[TI/Bazy danych|Wyszukiwarki internetowe, indeks]]. | #[[TI/Internet od środka|Jak działa Internet]]. [[TI/Bazy danych|Wyszukiwarki internetowe, indeks]]. | ||

| − | |||

| − | |||

| − | |||

#[[TI/Kryptografia|Kryptografia (klasyczna i asymetryczna), haszowanie, certyfikaty i podpis elektroniczny]]. [https://drive.google.com/open?id=0B47l6nponU4QM0VOT28xam80Szg Bezpieczeństwo i poufność w Internecie] | #[[TI/Kryptografia|Kryptografia (klasyczna i asymetryczna), haszowanie, certyfikaty i podpis elektroniczny]]. [https://drive.google.com/open?id=0B47l6nponU4QM0VOT28xam80Szg Bezpieczeństwo i poufność w Internecie] | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

#[[TI/Sztuczna Inteligencja|Sztuczna Inteligencja]]. | #[[TI/Sztuczna Inteligencja|Sztuczna Inteligencja]]. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| Linia 49: | Linia 33: | ||

*Polecane filmy o [[TI/Media społecznościowe|mediach społecznościowych]]: [https://youtu.be/uaaC57tcci0 The Social Dilemma] i [https://youtu.be/iX8GxLP1FHo The Great Hack] | *Polecane filmy o [[TI/Media społecznościowe|mediach społecznościowych]]: [https://youtu.be/uaaC57tcci0 The Social Dilemma] i [https://youtu.be/iX8GxLP1FHo The Great Hack] | ||

*Dostępne na YT filmy do wykładu o bezpieczeństwie: [https://www.ted.com/talks/mikko_hypponen_fighting_viruses_defending_the_net Fighting viruses, defending the net], [https://www.ted.com/talks/mikko_hypponen_three_types_of_online_attack Three types of online attack] i [https://www.ted.com/talks/james_lyne_everyday_cybercrime_and_what_you_can_do_about_it Everyday cybercrime — and what you can do about it] | *Dostępne na YT filmy do wykładu o bezpieczeństwie: [https://www.ted.com/talks/mikko_hypponen_fighting_viruses_defending_the_net Fighting viruses, defending the net], [https://www.ted.com/talks/mikko_hypponen_three_types_of_online_attack Three types of online attack] i [https://www.ted.com/talks/james_lyne_everyday_cybercrime_and_what_you_can_do_about_it Everyday cybercrime — and what you can do about it] | ||

| + | |||

| + | |||

| + | |||

| + | ==Egzamin== | ||

| + | odbędzie się na ostatnim wykładzie 12 stycznia, po wypełnieniu ankiet ewaluacyjnych zajęć dydaktycznych w USOS. Przeprowadzony będzie w formie testu jednokrotnego wyboru: 33 pytania, każde z czterema odpowiedziami do wyboru, bez punktów ujemnych za błędne odpowiedzi, ale z korektą na odpowiedzi przypadkowe — statystycznie 1/4, przyjmiemy 8. Tak więc uzyskanie 8 poprawnych odpowiedzi da 0 punktów, 20 poprawnych odpowiedzi — 12 punktów, a 33 poprawne odpowiedzi dadzą <math>33-8=25</math> punktów. | ||

| + | * '''w trakcie egzaminu nie ma możliwości wyjścia z sali i powrotu.''' Bardzo proszę o odpowiednie przygotowanie kondycyjne i fizjologiczne | ||

| + | * nie ściągamy. To niemodne i passé, a przeprowadzenie egzaminu w przyjaznej atmosferze leży w Waszym interesie | ||

| + | * dla zachowania przyjaznej atmosfery i oddalenia pokus nieetycznych zachowań, torby/teczki/ubrania nie pozostawione w szatni zostawiamy na podłodze na froncie sali w miejscu wskazanym przez Prowadzących, tak, że będziecie je mogli mieć na oku ale z daleka :-) Do ławki zabieramy ze sobą tylko długopis (lub dwa) oraz dowolne ID ze zdjęciem, które okazujemy na ew. prośbę Prowadzących (elegancko jest od razu położyć ID na brzegu ławki po podpisaniu testu) | ||

| + | * w ławkach siadamy, zajmując dostępną przestrzeń możliwie równomiernie według wskazań Prowadzących, poczynając od pierwszych ławek | ||

| + | * nie jest dopuszczalny kontakt z urządzeniami komunikacyjnymi i/lub elektronicznymi. Jeśli ktoś oczekuje wyjątkowo pilnego telefonu w czasie egzaminu, powinien ten fakt zgłosić Prowadzącym _przed_ rozpoczęciem egzaminu. W pozostałych wypadkach telefony (po wyciszeniu) itp. urządzenia potencjalnie komunikacyjne i elektroniczne pozostawiamy w torbach lub kieszeniach i nie wyjmujemy w czasie egzaminu | ||

| + | * do wykonania nielicznych, zgrubnych i szacunkowych wyliczeń, wskazanych w najwyżej kilku z pytań, wystarczy głowa, ew. długopis | ||

| + | * odpowiedzi na pytania będziecie wpisywać "na czysto" w odp tabelce przed samym oddaniem testu, strony z pytaniami można pomazać | ||

| + | * oddajemy kompletne arkusze | ||

| + | * nie jest dozwolone robienie kopii w żadnej postaci ani notatek poza kartkami, które oddajemy | ||

| + | * ''jeszcze raz'': nie wychodzimy w trakcie egzaminu, tj. przed wyjściem oddajemy arkusze bez możliwości dalszego pisania. | ||

| + | |||

| + | ==Przykładowe zagadnienia do powtórzenia przed egzaminem== | ||

| + | # Sumy kontrolne i kopie/przesył danych cyfrowych. | ||

| + | # Drzewo katalogów, ścieżka (w Uniksie i Windows) i URL. Unikalność URL i nazwy pliku. | ||

| + | # ASCII, UNICODE, UTF-8. Jak kodujemy znaki diakrytyczne różnych języków? | ||

| + | # Formaty plików graficznych i kodowanie kolorów. Grafika rastrowa (bitmapy) i wektorowa (obiektowa) - różnice. Jak widzi krawędzie aparat fotograficzny, a jak oko? | ||

| + | # Bity, bajty, kilo, mega... Na przykład: kompresja wideo — ile mniej więcej miejsca zajęłaby sekunda wideo bez kompresji (dla uproszczenia przyjmijmy rozmiar jednej klatki 100x100 pikseli)? Ile pamięci zajmie tysiąc słów po 10 liter w ASCII? | ||

| + | # Kompresja bezstratna i stratna. Do jakich plików które algorytmy (zip, jpg, mp3, DivX..)? | ||

| + | # Skąd się biorą programy: algorytm, kod źródłowy, program wykonywalny. | ||

| + | # TCP/IP czyli techniczny standard Internetu: skąd się wziął i co z tego wynika? Droga pakietów w Internecie. Bezpieczeństwo. Adres IP: struktura i ograniczenia IPv4. Adresy publiczne i prywatne. Skąd się wzięła względna anonimowość w Internecie, i na ile jest względna? NAT. | ||

| + | # Czy każdy komputer podłączony do Internetu musi mieć własny numer IP? | ||

| + | # HTTP i HTML. WWW jako część Internetu | ||

| + | # Kryptografia klucza publicznego: jak używamy kluczy publicznych i prywatnych. Podpis elektroniczny. | ||

| + | # Połączenia przez SSL i certyfikaty. Internetowi notariusze. Czy "zamknięta kłódka" to całkowita gwarancja bezpieczeństwa? | ||

| + | # Bazy danych i wyszukiwarki: po co nam indeks? Na ile indeks przyspiesza przeszukiwanie? Szybkość przeszukiwania listy uporządkowanej. | ||

| + | # Wirusy, keyloggery, moc haseł. Czy brak zabezpieczeń i aktualizacji systemu to tylko moja sprawa? Ataki DDoS. | ||

| + | <!-- | ||

| + | # Tzw. sztuczna inteligencja: statystyka, uczenie maszynowe, sztuczne sieci neuronowe i duże modele językowe. | ||

| + | --> | ||

| + | |||

---- | ---- | ||

| − | <small>Niniejszy podręcznik opiera się w części na książkach ''Internet. Komputer. Cyfrowa Rewolucja'' , Wydawnictwo Naukowe PWN, Warszawa 2000, ISBN 83-01-13360-0 (książka [https://www.fuw.edu.pl/~durka/ksiazki/KIC/ dostępna również w Internecie]) i ''Cyfrowy Świat: jak to działa'', Wydawnictwo Adamantan, Warszawa 2004, ISBN 83-85655-20-4.</small> | + | <small>Niniejszy podręcznik (za wyjątkiem materiałów do ćwiczeń) opiera się w części na książkach ''Internet. Komputer. Cyfrowa Rewolucja'' , Wydawnictwo Naukowe PWN, Warszawa 2000, ISBN 83-01-13360-0 (książka [https://www.fuw.edu.pl/~durka/ksiazki/KIC/ dostępna również w Internecie]) i ''Cyfrowy Świat: jak to działa'', Wydawnictwo Adamantan, Warszawa 2004, ISBN 83-85655-20-4.</small> |

| − | {{color|green|'''Całość podręcznika jest udostępniona na licencji [http://creativecommons.org/licenses/by-sa/3.0/pl Creative Commons Uznanie autorstwa-Na tych samych zasadach 3.0 Polska].'''}} | + | {{color|green|'''Całość podręcznika (bez materiałów do ćwiczeń) jest udostępniona na licencji [http://creativecommons.org/licenses/by-sa/3.0/pl Creative Commons Uznanie autorstwa-Na tych samych zasadach 3.0 Polska].'''}} |

Autor: [http://durka.info Piotr Durka]. | Autor: [http://durka.info Piotr Durka]. | ||

[[Grafika:CC-88x31.png|center]] | [[Grafika:CC-88x31.png|center]] | ||

Wersja z 08:49, 14 gru 2025

Spis treści

Ćwiczenia: GNU/Linux, LaTeX, Python i Mathematica

Wykład

Wersja na 15 godzin wykładu, do przedmiotu 1100-1F11. Wybrane z wersji na 30 godzin.

- Informację wstępne: narzędzia, system operacyjny, terminal.

- Analogowy a cyfrowy: korekcja błędów. Binarne reprezentacje liczb, ASCII i UNICODE.

- Formaty danych: obraz, dźwięk, wideo. Kompresja bezstratna i stratna. Edycja tekstów, LaTeX.

- Algorytm → kod źródłowy → program wykonywalny. System operacyjny: ścieżka, systemy plików.

- Uczenie maszynowe. Sztuczne sieci neuronowe.

- Jak działa Internet. Wyszukiwarki internetowe, indeks.

- Kryptografia (klasyczna i asymetryczna), haszowanie, certyfikaty i podpis elektroniczny. Bezpieczeństwo i poufność w Internecie

- Sztuczna Inteligencja.

Materiały dodatkowe:

- Trochę historii

- Słowniczek

- Slajdy z wykładów

- Wideo z wykładów zdalnych w 2020

- Związana z tematyką Wykładu część książki Komputer. Internet. Cyfrowa rewolucja

- Książka W obronie wolności o krucjacie Richarda Stallmana

- Książka "Wolna Kultura" Lawrence Lessiga i witryna Creative Commons

- Polecane filmy o mediach społecznościowych: The Social Dilemma i The Great Hack

- Dostępne na YT filmy do wykładu o bezpieczeństwie: Fighting viruses, defending the net, Three types of online attack i Everyday cybercrime — and what you can do about it

Egzamin

odbędzie się na ostatnim wykładzie 12 stycznia, po wypełnieniu ankiet ewaluacyjnych zajęć dydaktycznych w USOS. Przeprowadzony będzie w formie testu jednokrotnego wyboru: 33 pytania, każde z czterema odpowiedziami do wyboru, bez punktów ujemnych za błędne odpowiedzi, ale z korektą na odpowiedzi przypadkowe — statystycznie 1/4, przyjmiemy 8. Tak więc uzyskanie 8 poprawnych odpowiedzi da 0 punktów, 20 poprawnych odpowiedzi — 12 punktów, a 33 poprawne odpowiedzi dadzą [math]33-8=25[/math] punktów.

- w trakcie egzaminu nie ma możliwości wyjścia z sali i powrotu. Bardzo proszę o odpowiednie przygotowanie kondycyjne i fizjologiczne

- nie ściągamy. To niemodne i passé, a przeprowadzenie egzaminu w przyjaznej atmosferze leży w Waszym interesie

- dla zachowania przyjaznej atmosfery i oddalenia pokus nieetycznych zachowań, torby/teczki/ubrania nie pozostawione w szatni zostawiamy na podłodze na froncie sali w miejscu wskazanym przez Prowadzących, tak, że będziecie je mogli mieć na oku ale z daleka :-) Do ławki zabieramy ze sobą tylko długopis (lub dwa) oraz dowolne ID ze zdjęciem, które okazujemy na ew. prośbę Prowadzących (elegancko jest od razu położyć ID na brzegu ławki po podpisaniu testu)

- w ławkach siadamy, zajmując dostępną przestrzeń możliwie równomiernie według wskazań Prowadzących, poczynając od pierwszych ławek

- nie jest dopuszczalny kontakt z urządzeniami komunikacyjnymi i/lub elektronicznymi. Jeśli ktoś oczekuje wyjątkowo pilnego telefonu w czasie egzaminu, powinien ten fakt zgłosić Prowadzącym _przed_ rozpoczęciem egzaminu. W pozostałych wypadkach telefony (po wyciszeniu) itp. urządzenia potencjalnie komunikacyjne i elektroniczne pozostawiamy w torbach lub kieszeniach i nie wyjmujemy w czasie egzaminu

- do wykonania nielicznych, zgrubnych i szacunkowych wyliczeń, wskazanych w najwyżej kilku z pytań, wystarczy głowa, ew. długopis

- odpowiedzi na pytania będziecie wpisywać "na czysto" w odp tabelce przed samym oddaniem testu, strony z pytaniami można pomazać

- oddajemy kompletne arkusze

- nie jest dozwolone robienie kopii w żadnej postaci ani notatek poza kartkami, które oddajemy

- jeszcze raz: nie wychodzimy w trakcie egzaminu, tj. przed wyjściem oddajemy arkusze bez możliwości dalszego pisania.

Przykładowe zagadnienia do powtórzenia przed egzaminem

- Sumy kontrolne i kopie/przesył danych cyfrowych.

- Drzewo katalogów, ścieżka (w Uniksie i Windows) i URL. Unikalność URL i nazwy pliku.

- ASCII, UNICODE, UTF-8. Jak kodujemy znaki diakrytyczne różnych języków?

- Formaty plików graficznych i kodowanie kolorów. Grafika rastrowa (bitmapy) i wektorowa (obiektowa) - różnice. Jak widzi krawędzie aparat fotograficzny, a jak oko?

- Bity, bajty, kilo, mega... Na przykład: kompresja wideo — ile mniej więcej miejsca zajęłaby sekunda wideo bez kompresji (dla uproszczenia przyjmijmy rozmiar jednej klatki 100x100 pikseli)? Ile pamięci zajmie tysiąc słów po 10 liter w ASCII?

- Kompresja bezstratna i stratna. Do jakich plików które algorytmy (zip, jpg, mp3, DivX..)?

- Skąd się biorą programy: algorytm, kod źródłowy, program wykonywalny.

- TCP/IP czyli techniczny standard Internetu: skąd się wziął i co z tego wynika? Droga pakietów w Internecie. Bezpieczeństwo. Adres IP: struktura i ograniczenia IPv4. Adresy publiczne i prywatne. Skąd się wzięła względna anonimowość w Internecie, i na ile jest względna? NAT.

- Czy każdy komputer podłączony do Internetu musi mieć własny numer IP?

- HTTP i HTML. WWW jako część Internetu

- Kryptografia klucza publicznego: jak używamy kluczy publicznych i prywatnych. Podpis elektroniczny.

- Połączenia przez SSL i certyfikaty. Internetowi notariusze. Czy "zamknięta kłódka" to całkowita gwarancja bezpieczeństwa?

- Bazy danych i wyszukiwarki: po co nam indeks? Na ile indeks przyspiesza przeszukiwanie? Szybkość przeszukiwania listy uporządkowanej.

- Wirusy, keyloggery, moc haseł. Czy brak zabezpieczeń i aktualizacji systemu to tylko moja sprawa? Ataki DDoS.

Niniejszy podręcznik (za wyjątkiem materiałów do ćwiczeń) opiera się w części na książkach Internet. Komputer. Cyfrowa Rewolucja , Wydawnictwo Naukowe PWN, Warszawa 2000, ISBN 83-01-13360-0 (książka dostępna również w Internecie) i Cyfrowy Świat: jak to działa, Wydawnictwo Adamantan, Warszawa 2004, ISBN 83-85655-20-4.

Całość podręcznika (bez materiałów do ćwiczeń) jest udostępniona na licencji Creative Commons Uznanie autorstwa-Na tych samych zasadach 3.0 Polska. Autor: Piotr Durka.