Technologie informacyjne i komunikacyjne (1F11): Różnice pomiędzy wersjami

Z Brain-wiki

(→Wykład) |

|||

| Linia 33: | Linia 33: | ||

*Polecane filmy o [[TI/Media społecznościowe|mediach społecznościowych]]: [https://youtu.be/uaaC57tcci0 The Social Dilemma] i [https://youtu.be/iX8GxLP1FHo The Great Hack] | *Polecane filmy o [[TI/Media społecznościowe|mediach społecznościowych]]: [https://youtu.be/uaaC57tcci0 The Social Dilemma] i [https://youtu.be/iX8GxLP1FHo The Great Hack] | ||

*Dostępne na YT filmy do wykładu o bezpieczeństwie: [https://www.ted.com/talks/mikko_hypponen_fighting_viruses_defending_the_net Fighting viruses, defending the net], [https://www.ted.com/talks/mikko_hypponen_three_types_of_online_attack Three types of online attack] i [https://www.ted.com/talks/james_lyne_everyday_cybercrime_and_what_you_can_do_about_it Everyday cybercrime — and what you can do about it] | *Dostępne na YT filmy do wykładu o bezpieczeństwie: [https://www.ted.com/talks/mikko_hypponen_fighting_viruses_defending_the_net Fighting viruses, defending the net], [https://www.ted.com/talks/mikko_hypponen_three_types_of_online_attack Three types of online attack] i [https://www.ted.com/talks/james_lyne_everyday_cybercrime_and_what_you_can_do_about_it Everyday cybercrime — and what you can do about it] | ||

| + | |||

| + | |||

| + | ==Przykładowe zagadnienia do powtórzenia przed egzaminem== | ||

| + | # Dlaczego i gdzie korzystamy z technologii cyfrowych? Czy są prostsze, dokładniesze, czy tańsze od analogowych? Sumy kontrolne i kopie/przesył danych cyfrowych. | ||

| + | # Rola systemu operacyjnego. Systemy plików (filesystems, np. FAT). Czy skasowany plik można odzyskać? | ||

| + | # Drzewo katalogów, ścieżka (w Uniksie i Windows) i URL. Unikalność URL i nazwy pliku. | ||

| + | # ASCII, ISO 8859-2, UNICODE, UTF-8. Jak kodujemy znaki diakrytyczne różnych języków? | ||

| + | # Formaty plików graficznych i kodowanie kolorów. Grafika rastrowa (bitmapy) i wektorowa (obiektowa) - różnice. Jak widzi krawędzie aparat fotograficzny, a jak oko? Czy ze skanu komputer odczyta tekst? | ||

| + | # Bity, bajty, kilo, mega... Na przykład: kompresja wideo — ile mniej więcej miejsca zajęłaby sekunda wideo bez kompresji (dla uproszczenia przyjmijmy rozmiar jednej klatki 100x100 pikseli)? Ile pamięci zajmie tysiąc słów po 10 liter w ASCII? | ||

| + | # Kompresja bezstratna i stratna. Do jakich plików które algorytmy (zip, jpg, mp3, DivX..)? Kompresja JPEG: zalety i wady. | ||

| + | # Formaty ODF, Microsoft Office i PDF — którego wypada używać zależnie od sytuacji. Znaczenie otwartości formatów. | ||

| + | # Skąd się biorą programy: algorytm, kod źródłowy, program wykonywalny. Kompatybilność. | ||

| + | # Licencje komercyjne i GPL. Prawa autorskie. Jakie materiały mogę umieścić na swojej stronie WWW? | ||

| + | # TCP/IP czyli techniczny standard Internetu: skąd się wziął i co z tego wynika? Droga pakietów w Internecie. Bezpieczeństwo. Adres IP: struktura i ograniczenia IPv4. Adresy publiczne i prywatne. Skąd się wzięła względna anonimowość w Internecie, i na ile jest względna? NAT. IPv4 a IPv6. | ||

| + | # Czy każdy komputer podłączony do Internetu musi mieć własny numer IP? Co się dzieje od momentu wpisania adresu w przeglądarce do wyświetlenia strony WWW? | ||

| + | # HTTP i HTML. WWW jako część Internetu | ||

| + | # DNS. Czy mogę mieć własną domenę, o dowolnej nazwie? | ||

| + | # Co się dzieje od momentu wpisania zapytania w wyszukiwarce do wyświetlenia wyników? Co tak naprawdę przeszukuje google? | ||

| + | # Kryptografia klucza publicznego: jak używamy kluczy publicznych i prywatnych. Podpis elektroniczny. | ||

| + | # Połączenia przez SSL i certyfikaty. Internetowi notariusze. Czy "zamknięta kłódka" to całkowita gwarancja bezpieczeństwa? | ||

| + | # Bazy danych: po co nam indeks? Na ile indeks przyspiesza przeszukiwanie? Szybkość przeszukiwania listy uporządkowanej. | ||

| + | # Funkcja skrótu (haszująca) — szyfrowanie haseł, blockchain, bitcoin | ||

| + | # Wirusy, keyloggery, moc haseł. Czy brak zabezpieczeń i aktualizacji systemu to tylko moja sprawa? Ataki DDoS. | ||

| + | # Tzw. sztuczna inteligencja: statystyka, uczenie maszynowe, sztuczne sieci neuronowe i duże modele językowe. | ||

---- | ---- | ||

Wersja z 09:57, 11 gru 2025

Spis treści

Ćwiczenia: GNU/Linux, LaTeX, Python i Mathematica

Wykład

Wersja na 15 godzin wykładu, do przedmiotu 1100-1F11. Wybrane z wersji na 30 godzin.

- Informację wstępne: narzędzia, system operacyjny, terminal.

- Analogowy a cyfrowy: korekcja błędów. Binarne reprezentacje liczb, ASCII i UNICODE.

- Formaty danych: obraz, dźwięk, wideo. Kompresja bezstratna i stratna. Edycja tekstów, LaTeX.

- Algorytm → kod źródłowy → program wykonywalny. System operacyjny: ścieżka, systemy plików.

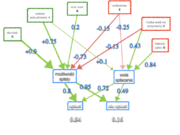

- Uczenie maszynowe. Sztuczne sieci neuronowe.

- Jak działa Internet. Wyszukiwarki internetowe, indeks.

- Kryptografia (klasyczna i asymetryczna), haszowanie, certyfikaty i podpis elektroniczny. Bezpieczeństwo i poufność w Internecie

- Sztuczna Inteligencja.

Materiały dodatkowe:

- Trochę historii

- Słowniczek

- Slajdy z wykładów

- Wideo z wykładów zdalnych w 2020

- Związana z tematyką Wykładu część książki Komputer. Internet. Cyfrowa rewolucja

- Książka W obronie wolności o krucjacie Richarda Stallmana

- Książka "Wolna Kultura" Lawrence Lessiga i witryna Creative Commons

- Polecane filmy o mediach społecznościowych: The Social Dilemma i The Great Hack

- Dostępne na YT filmy do wykładu o bezpieczeństwie: Fighting viruses, defending the net, Three types of online attack i Everyday cybercrime — and what you can do about it

Przykładowe zagadnienia do powtórzenia przed egzaminem

- Dlaczego i gdzie korzystamy z technologii cyfrowych? Czy są prostsze, dokładniesze, czy tańsze od analogowych? Sumy kontrolne i kopie/przesył danych cyfrowych.

- Rola systemu operacyjnego. Systemy plików (filesystems, np. FAT). Czy skasowany plik można odzyskać?

- Drzewo katalogów, ścieżka (w Uniksie i Windows) i URL. Unikalność URL i nazwy pliku.

- ASCII, ISO 8859-2, UNICODE, UTF-8. Jak kodujemy znaki diakrytyczne różnych języków?

- Formaty plików graficznych i kodowanie kolorów. Grafika rastrowa (bitmapy) i wektorowa (obiektowa) - różnice. Jak widzi krawędzie aparat fotograficzny, a jak oko? Czy ze skanu komputer odczyta tekst?

- Bity, bajty, kilo, mega... Na przykład: kompresja wideo — ile mniej więcej miejsca zajęłaby sekunda wideo bez kompresji (dla uproszczenia przyjmijmy rozmiar jednej klatki 100x100 pikseli)? Ile pamięci zajmie tysiąc słów po 10 liter w ASCII?

- Kompresja bezstratna i stratna. Do jakich plików które algorytmy (zip, jpg, mp3, DivX..)? Kompresja JPEG: zalety i wady.

- Formaty ODF, Microsoft Office i PDF — którego wypada używać zależnie od sytuacji. Znaczenie otwartości formatów.

- Skąd się biorą programy: algorytm, kod źródłowy, program wykonywalny. Kompatybilność.

- Licencje komercyjne i GPL. Prawa autorskie. Jakie materiały mogę umieścić na swojej stronie WWW?

- TCP/IP czyli techniczny standard Internetu: skąd się wziął i co z tego wynika? Droga pakietów w Internecie. Bezpieczeństwo. Adres IP: struktura i ograniczenia IPv4. Adresy publiczne i prywatne. Skąd się wzięła względna anonimowość w Internecie, i na ile jest względna? NAT. IPv4 a IPv6.

- Czy każdy komputer podłączony do Internetu musi mieć własny numer IP? Co się dzieje od momentu wpisania adresu w przeglądarce do wyświetlenia strony WWW?

- HTTP i HTML. WWW jako część Internetu

- DNS. Czy mogę mieć własną domenę, o dowolnej nazwie?

- Co się dzieje od momentu wpisania zapytania w wyszukiwarce do wyświetlenia wyników? Co tak naprawdę przeszukuje google?

- Kryptografia klucza publicznego: jak używamy kluczy publicznych i prywatnych. Podpis elektroniczny.

- Połączenia przez SSL i certyfikaty. Internetowi notariusze. Czy "zamknięta kłódka" to całkowita gwarancja bezpieczeństwa?

- Bazy danych: po co nam indeks? Na ile indeks przyspiesza przeszukiwanie? Szybkość przeszukiwania listy uporządkowanej.

- Funkcja skrótu (haszująca) — szyfrowanie haseł, blockchain, bitcoin

- Wirusy, keyloggery, moc haseł. Czy brak zabezpieczeń i aktualizacji systemu to tylko moja sprawa? Ataki DDoS.

- Tzw. sztuczna inteligencja: statystyka, uczenie maszynowe, sztuczne sieci neuronowe i duże modele językowe.

Niniejszy podręcznik (za wyjątkiem materiałów do ćwiczeń) opiera się w części na książkach Internet. Komputer. Cyfrowa Rewolucja , Wydawnictwo Naukowe PWN, Warszawa 2000, ISBN 83-01-13360-0 (książka dostępna również w Internecie) i Cyfrowy Świat: jak to działa, Wydawnictwo Adamantan, Warszawa 2004, ISBN 83-85655-20-4.

Całość podręcznika (bez materiałów do ćwiczeń) jest udostępniona na licencji Creative Commons Uznanie autorstwa-Na tych samych zasadach 3.0 Polska. Autor: Piotr Durka.